Introdução

O presente artigo analisa a reação do Estado brasileiro em relação a dois casos emblemáticos de violação de sistemas e dados: o vazamento das fotos íntimas da atriz Carolina Dieckmann, em 2012, e a revelação, por Edward Snowden e pelo grupo Wikileaks, que as comunicações de cidadãos brasileiros, incluindo as da então Presidente da República, Dilma Rousseff, eram monitoradas pelo Governo estadunidense. Assim, investiga-se a influência desses acontecimentos na aprovação de dois diplomas legais sobre crimes cibernéticos e proteção de dados: no primeiro caso, a Lei N.º 12.737/2012 - Lei Carolina Dieckmann -, e, no segundo, a Lei Geral de Proteção de Dados (Lei N.º 13.709/2018).

O objetivo geral do artigo é averiguar como Estados reagem legalmente a violações de sistemas e dados com ampla repercussão na sociedade. Os objetivos específicos são:a) analisar as reações legislativas ao incidente Carolina Dieckmann eb) ao caso Snowden, ec) contrastá-las para compreender as diferenças e semelhanças entre os casos. A hipótese apresentada é a de que casos de alta repercussão aceleram ou intensificam as ações governamentais voltadas à cibersegurança. Neste artigo, a investigação foi restrita às respostas legislativas aos incidentes, reconhecendo-se que há uma série de outras respostas possíveis, como reorganizações orçamentárias ou institucionais, pronunciamentos ou decisões judiciais. Justifica-se a escolha do tema pois o estudo de processos específicos de criminalização (ou de não criminalização, como no incidente Snowden) demonstra as prioridades e o entendimento dos atores sobre aspectos como a importância do valor afetado, as sanções consideradas adequadas, os procedimentos a serem realizados, etc.

Os casos foram escolhidos por suas diferenças: o incidente Dieckmann foi de natureza privada. Seus valores protegidos foram a privacidade e a intimidade, e culminou na aprovação de uma lei penal, que criminalizou a invasão e a manipulação de sistemas e o acesso a dados pessoais. Já o monitoramento de empresas brasileiras e autoridades nacionais e internacionais por outros Estados tem caráter eminentemente público - envolveu, também, a privacidade, mas, devido ao perfil das vítimas, ganhou conotações mais amplas, por ter aspectos relacionados à soberania e à segurança nacional. Nesse caso, a resposta igualmente envolveu a promulgação de uma lei, mas não de natureza penal, ou seja, não criou ou alterou um tipo penal (ou crime, como entende o público em geral). Ademais, a resposta ao caso Snowden também foi acompanhada de ações diplomáticas voltadas às discussões sobre a governança global do ciberespaço. Nas seções seguintes, serão tratados a criminalização em geral, o fenômeno dos cibercrimes e o contexto do Brasil na questão. Após, analisa-se os casos Dieckmann e Snowden. A discussão sobre os casos é realizada à luz de questões internas inerentes ao Brasil e sua posição nas discussões globais sobre a governança da internet.

Criminalização

Nesta seção, será explicado o que é e como ocorre a criminalização, ou seja, de que maneira uma ação se torna proibida e penalmente punível. Também se discutirá, brevemente, os direitos e garantias e sua importância para o direito penal, as causas e motores da criminalização, a efetividade do direito penal, e a criminalização nos casos em tela - incidentes Dieckmann e Snowden.

Criminalização é o processo que torna uma conduta penalmente sancionável dentro de um ordenamento jurídico. Na criminalização, uma atividade é identificada1 como proscrita, e uma pena é imposta para as pessoas que a praticam - privação de liberdade, pagamento de multas, suspensão de direitos, práticas reeducativas, ou mesmo a pena capital. Nos Estados contemporâneos, os atores responsáveis pela definição das condutas proibidas são, em geral, os legisladores, e o meio competente é a lei2.

Os legisladores e demais agentes implicados na coibição das práticas criminalizadas (juízes, promotores, policiais, advogados, agentes penitenciários) devem respeitar garantias e direitos típicos do Estado democrático de direito. Não é, e não pode ser, um vale-tudo, como desde o século xviii foi observado por Rousseau. As garantias processuais, os limites da criminalização, os benefícios da execução penal, o direito à ampla defesa, ao contraditório e ao tratamento digno, mesmo após a condenação, são conquistas civilizatórias e estão, no Brasil, consagradas na Constituição Federal e na legislação infraconstitucional.

Esse arcabouço básico de direitos humanos também aparece na forma de tratados internacionais, que definem limites ao poder interno dos países de legislar e definir crimes, como o Pacto de San Jose da Costa Rica. No entanto, cada Estado ainda define o que é crime em seu território. Logo, o crime é uma construção coletiva de uma determinada sociedade, em uma determinada época, e varia de acordo com o local e o tempo3. Em teoria, a criminalização teria como objetivo diminuir a frequência de uma atividade considerada indesejável pela sociedade. Na realidade, esse processo pode ocorrer devido a outros fatores: pressão da população ou da mídia, desejo das autoridades de demonstrar ação, atos discriminatórios e repressão contra minorias, ou busca por um aumento do prestígio e/ou do orçamento de forças policiais, por exemplo.

Duas últimas áreas de análise discutem a efetividade da criminalização: uma busca entender o grau de sucesso na transformação de determinadas condutas em crime; a outra investiga a eficiência da criminalização - em outras palavras, averigua se a criminalização de uma atividade reduz sua prática. Isto é especialmente importante quando a dimensão «tempo» é considerada, em situações que envolvem o avanço tecnológico. O direito, enquanto processo socialmente construído, apresenta grande dificuldade em reagir aos avanços tecnológicos na mesma velocidade em que estes ocorrem. Tal qual sugerido por Gutwirth, De Hert e De Sutter4, o direito busca, inicialmente, responder aos novos desafios utilizando regras já existentes. A criação de novas normas, assim, geralmente se dá num segundo momento, o que é o eixo de análise deste trabalho.

No caso Dieckmann, ocorreu um processo de criminalização movido, em parte, pela comoção causada na sociedade, na mídia e nos atores políticos após o incidente. Condutas relacionadas a invadir computadores ou manipular dados passaram a ser puníveis com até um ano de prisão, respeitadas as garantias e direitos. Já no caso Snowden, houve a promulgação da Lei Geral de Proteção de Dados (LGPD), que só prevê sanções administrativas. Ou seja, o legislador não se utilizou da LGPD para criminalizar as condutas ali descritas - embora elas possam ser crimes com base em outras leis.

Ressalta-se que as características acima descritas da criminalização - o processo social de designar uma sanção para uma conduta coletivamente entendida como indesejada, respeitando o devido processo legislativo e as garantias e direitos aplicáveis ao caso - permanecem válidas ao se falar de cibercrimes, como demonstrado acima. Mas os cibercrimes possuem peculiaridades e subdivisões próprias, como será analisado a seguir.

Cibercrimes

Esta seção aborda as características do ciberespaço que alteram as condições para o cometimento de ilícitos (ação à distância, anonimato, aumento do número de alvos em potencial e ação transnacional) e o descompasso entre o surgimento das novas tecnologias - e por conseguinte, dos novos delitos - e os sistemas legais, especialmente, como no caso do Brasil, aqueles de orientação romano-germânica. Versa, ainda, sobre a amplitude das condutas denominadas «cibercrimes», ou «crimes cibernéticos», e apresenta uma possível classificação.

Em primeiro lugar, o ciberespaço altera as formas de relacionamento interpessoais possíveis. As peculiaridades inerentes a esse domínio possibilitam um distanciamento entre os criminosos e suas vítimas, o que aumenta potencialmente o número de alvos do transgressor5. Além disso, mediante o mesmo código malicioso ou ação dephishingum cibercriminoso pode causar danos a um número incalculável de alvos. A impessoalidade do ataque somada a técnicas relativas à ocultação de rastros dificulta a identificação dos perpetradores6 e, consequentemente, na punição desses. Além disso, há empecilhos na investigação e na punição de crimes em que os suspeitos estão em outros países. A sensação de impunidade cria no coletivo a imagem do ciberespaço como uma «terra sem lei», fato que por um lado estimula as ações dos cibercriminosos e, por outro, causa insegurança nos demais cidadãos, principalmente naqueles não muito afeitos à tecnologia.

Em segundo lugar, a tecnologia está sempre «um passo a frente» das normas. O surgimento de uma nova tecnologia acarreta, inevitavelmente, o surgimento de uma série de novas ameaças, riscos e ilícitos. Esses fenômenos não existiam e não eram conhecidos, até o momento em que novas técnicas e sistemas são implementados: «nenhum dispositivo técnico pode desenvolver-se sem, por sua vez, gerar o ‹seu› acidente específico»7 e, acrescentamos, não podem ser desenvolvidos sem darem origem a tipos novos e específicos de delitos. Em outras palavras e exemplificando: os acidentes aéreos e as normas relativas à aviação apenas surgiram com a invenção do avião.

Esse descompasso é mais perceptível nos sistemas jurídicos de inspiração romano-germânica8. Nos sistemas anglo-saxões, de tradição consuetudinária, baseada em precedentes, é possível, observados os limites constitucionais, utilizar ferramentas como a analogia e a interpretação extensiva para resolver dilemas cujas soluções ainda não foram codificadas. É daí que surge, por exemplo, a abundante literatura acadêmica estadunidense dos anos 1990 que discutia a aplicabilidade de conceitos jurídicos como «propriedade» e «privacidade» no ciberespaço, e suas possíveis consequências legais9. Isso não é possível nos países que adotam os princípios romano-germânicos, em que, geralmente, apenas a lei pode criar deveres e sanções.

Por fim, o cibercrime é de difícil conceituação e classificação, principalmente devido à multiplicidade de finalidades e meios envolvidos. Cibercrime10 pode envolver desdemalwaressofisticados até ações de engenharia social, pode ter como finalidade obter recursos financeiros, disseminar mensagens de ódio ou perseguir e humilhar indivíduos; pode ser cometido por um indivíduo, por grupos criminosos, ou por atores organizados por Estados. Nesse sentido, Gordon e Ford11 propõem compreender o cibercrime de acordo com sua duração e sua dependência no uso decrimewares12. Em termos de duração, existiriam os incidentes discretos, que ocorreriam em um único episódio, como o uso de umtrojanpara acessar dados pessoais e transferir recursos financeiros, e os contínuos -ciberstalking, espionagem, cooptação de membros para redes terroristas, pornografia infantil, chantagem e extorsão, etc.

Em relação a dependência do uso decrimewarepara o cometimento dos delitos, a classificação se daria em umcontinuum, com um dos extremos sendo o das fraudes inteiramente dependentes dessas ferramentas, como transferências de dinheiro de bancos centrais a partir da captura do controle do sistema por meio de um vírus, e, do outro, ações que se utilizam do ciberespaço e de ferramentas de uso comum como apps de mensagens, redes sociais,websites, jogos virtuais, para a prática de fraudes, estelionato,bullying, etc.13.

O cibercrime é difícil de ser medido, devido à diversidade de formatos e à subnotificação. Por isso, as informações sobre o contexto de um país ou região em relação a essa ameaça são, por vezes, pouco precisas. No entanto, alguns dados podem ser obtidos em documentos oficiais de organismos internacionais, na imprensa e nos relatórios de companhias de segurança cibernética. Na seção seguinte, será apresentado o panorama do Brasil nesse contexto, relacionando-o a seu entorno e à situação geopolítica global.

Contexto brasileiro

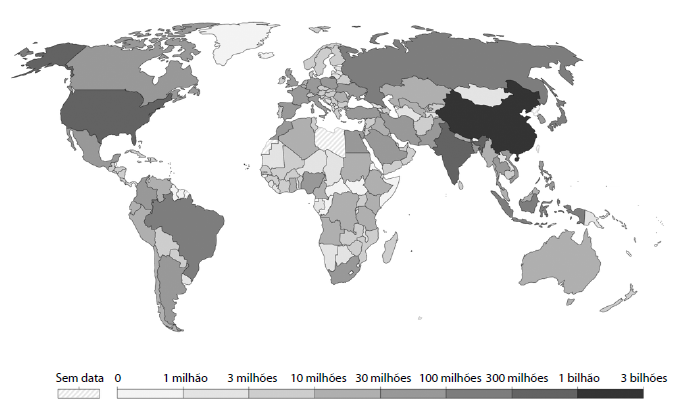

O Brasil é um dos países mais populosos do mundo e, como tal, natural que seja também um dos países com maior número de usuários de internet do planeta, conforme se depreende da figura 1.

Figura 1 Número total de usuários de internet do planeta Fonte: Dados extraídos de Our World Data, 2004. Consultado em dezembro de 2023. Disponível em: OurWorldInData.org/internet.

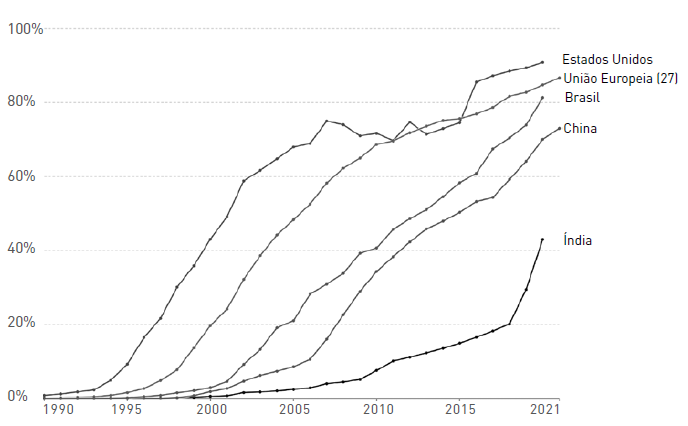

Seus números relativos de usuários de internet são igualmente expressivos e maiores que aqueles encontrados em países em desenvolvimento como a China e a Índia, sendo apenas um pouco aquém dos números encontrados na Europa e nos Estados Unidos, conforme pode ser observado na figura 2.

Figura 2 Número relativo de usuários de internet: Brasil, China, Índia, Estados Unidos e União Europeia Fonte: Dados extraídos de Our World Data, 2004. Consultado em dezembro de 2023. Disponível em: OurWorldInData.org/internet.

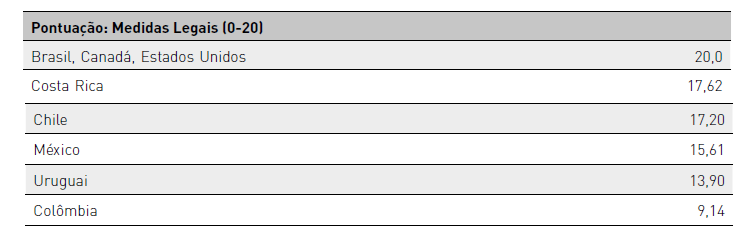

Portanto, é natural que, em razão dos números acima mostrados, o Brasil apresente um arcabouço legislativo substantivo quanto à legislação atinente ao ciberespaço. Em seu relatório de cibersegurança global (RCG), de 2020, a União Internacional das Telecomunicações (em inglês, International Telecommunication Union) dá a nota máxima possível ao Brasil, quanto às medidas legais existentes no país na temática de cibersegurança14. A tabela a seguir apresenta as notas obtidas por alguns países da América Latina; dentre os países em desenvolvimento da região, o Brasil apresenta a melhor pontuação.

Tabela 1 Pontuação do RCG 2020 da União Internacional das Telecomunicações - países da América Latina

Fonte: Elaboração própria, com dados do RCG (União Internacional das Telecomunicações, 2021).

Na temática de cibercrimes, a estrutura legislativa brasileira é relativamente enxuta, baseando-se primordialmente na Constituição do país, que comparativamente a outros, é relativamente jovem (1988), e em legislação infraconstitucional específica trazida em anos posteriores, entre as quais se destacam o Marco Civil da Internet (Lei N.º 12.965/2014), LGPD (Lei N.º 13.709/2018) e, mais recentemente, a Lei N.º 14.155/2021. De maneira intencional, a Lei N.º 12.737/2012 será objeto de análise específica em seção posterior, por configurar objeto do presente artigo.

O Marco Civil da Internet estabelece princípios, garantias, direitos e deveres relativos ao uso da internet no Brasil. Foi nesse momento que foram introduzidas definições de dados pessoais e tratamento de dados pessoais aplicáveis ao ambienteonline, bem como normas de segurança a serem adotadas pelos provedores de conexões e fabricantes de aplicativos no armazenamento de dados pessoais e comunicações privadas.

Por sua vez, a LGPD tornou-se a principal fonte legislativa do ciberespaço brasileiro, apesar de não estabelecer especificamente a regulamentação de segurança cibernética. A LGPD estabeleceu a Agência Nacional de Proteção de Dados como ator central na imposição de sanções administrativas e na regulação de parâmetros sobre a temática. Em abril de 2023, o Brasil tornou-se signatário da Convenção de Budapeste. Trata-se de importante marco, formal e internacional, que une o país ao tratado assinado originalmente por países europeus no início do século15, para a cooperação no combate e investigação de crimes cibernéticos. Tal qual será assinalado na próxima seção, chama a atenção que entre a assinatura e a posterior adoção da convenção no ordenamento jurídico interno, transcorreram mais de 20 anos.

Casos Dieckmann e Snowden

Como mencionado na Introdução, os casos Dieckmann e Snowden foram selecionados devido a suas diferenças. Pode-se dizer que são dois extremos de crimes cibernéticos, tanto quanto é possível ocorrer na realidade: o caso Dieckmann trata da intimidade de um indivíduo, enquanto o caso Snowden causou alarme em relação à soberania e à segurança nacional, após as revelações de que a então Presidente do Brasil, Dilma Rousseff, fora monitorada pelos Estados Unidos. Um deles - Dieckmann -, culminou na aprovação-relâmpago de uma lei penal, que prevê a prisão de quem acessar dados e sistemas de terceiros sem autorização. O segundo levou ao estabelecimento de princípios e garantias gerais para o tratamento de dados pessoais. Nas subseções seguintes, serão analisados os incidentes em si, a repercussão de cada um, o processo de aprovação e o conteúdo dos dois diplomas legais em tela - a Lei Carolina Dieckmann e a LGPD.

Caso Carolina Dieckmann

No dia 6 de maio de 2012, o jornalO Estado de S. Paulonoticiou que fotos íntimas da atriz Carolina Dieckmann haviam sido divulgadas, e estavam entre os assuntos mais comentados da rede social Twitter16. Nos dias e semanas seguintes, o tema foi continuamente abordado em matérias de jornal e televisão. Uma semana depois, em 14 de maio de 2012, os suspeitos foram encontrados, por meio do rastreamento de seus endereços ip. Foi provado que eles obtiveram as fotos a partir doe-mailda atriz, e, em seguida, passaram a chantageá-la, pedindo dinheiro em troca da não divulgação das imagens17.

Os suspeitos foram acusados de difamação, furto e extorsão qualificada. No entanto, a conduta de invadir sistemas e acessar dados pessoais de terceiro ainda não era tipificada no ordenamento jurídico brasileiro: o Projeto de Lei N.º 84, de 1999 (Projeto Azeredo), por exemplo, buscava criminalizar a ação dehackersecrackers, e tramitava no Congresso Nacional, então por mais de doze anos, sem que fosse aprovado18.

Essa demora não afligiu a Lei Carolina Dieckmann, cuja velocidade de tramitação surpreendeu até mesmo o Presidente da Câmara dos Deputados à época, Marco Maia (PT-RS)19. O projeto original, submetido à apreciação da Câmara Baixa em novembro de 2011, foi aprovado pelos deputados em 15 de maio de 2012 - menos de dez dias após a repercussão do vazamento das fotos20. Após envio ao Senado Federal, o projeto retornou à Câmara dos Deputados para a aprovação final no início de novembro do mesmo ano.

Em síntese, a lei acrescentou dois artigos ao Código Penal Brasileiro, além de marcar a primeira vez que a legislação penal pátria alcançaria, de maneira específica, crimes cibernéticos. A partir de então, quedou tipificada penalmente tanto a invasão de dispositivo informático quanto a interrupção de serviços informáticos. As penas estabelecidas pela Lei Carolina Dieckmann seriam alteradas quase dez anos depois, em 2021, através da Lei N.º 14.155/2021 de modo a punir com ainda maior rigor os crimes cibernéticos nela contidos. Hoje, é possível encontrar 77 projetos de lei em tramitação relacionados a crimes cibernéticos na Câmara dos Deputados21.

Caso Snowden

As revelações feitas por Edward Snowden em 2013, expondo o alcance global do monitoramento conduzido pela agência de segurança nacional dos Estados Unidos (NSA)22, provocaram uma reavaliação significativa das práticas de segurança e privacidade de dados em todo o mundo. O ex-analista da NSA revelou que informações da alta cúpula dos governos brasileiro23, alemão24 e francês25 e da empresa Petrobrás26 eram monitoradas pela agência estadunidense.

No contexto brasileiro, essas revelações tiveram impactos nas relações diplomáticas, manifestados no cancelamento da visita que a Presidente Dilma Rousseff faria aos Estados Unidos em setembro daquele ano27 e no discurso de abertura da Assembleia Geral das Nações Unidas, proferido por Rousseff em 201328, classificado como um «ataque feroz à espionagem dos eua»29. Internamente, as revelações impulsionariam a consolidação do Centro de Defesa Cibernético, estabelecido em 2012, e a criação do Comando de Defesa Cibernético, em 2016 (este, incorporando o Centro, criado em 2012)30, e desencadeariam reflexões que influenciaram diretamente a criação e aprovação da LGPD em 2018.

O processo de elaboração da LGPD teve início com a apresentação do Projeto de Lei N.º 4060/2012, que visava criar uma legislação específica para a proteção de dados pessoais31. O debate sobre a necessidade de uma legislação abrangente para a proteção de dados ganhou força principalmente após as revelações de Snowden, que provocaram uma crescente conscientização sobre a vulnerabilidade dos dados pessoais em um mundo digital interconectado.

A sociedade brasileira, em transição para uma economia digital, demandou medidas mais robustas para proteger sua privacidade em um ambiente virtual. A LGPD, nesse sentido, surgiu como uma resposta legislativa a essas preocupações crescentes. O Brasil reconheceu a necessidade de estabelecer uma legislação abrangente que regulamentasse o tratamento de dados pessoais, equilibrando a inovação tecnológica com a proteção dos direitos individuais. A lei não apenas reflete as demandas internas por maior segurança de dados, mas também incorpora uma resposta ao ambiente internacional pós-Snowden, no qual a privacidade se tornou uma questão central nas discussões sobre governança digital32.

A tramitação do projeto de lei no Congresso Nacional envolveu debates como a definição de dados sensíveis, os princípios para o tratamento de dados, as responsabilidades das empresas e as penalidades por descumprimento33. A adequação da legislação à realidade das pequenas e médias empresas foi um ponto sensível, buscando-se equilibrar a proteção dos direitos dos cidadãos com a viabilidade econômica34.

A necessidade de compatibilidade com padrões internacionais também foi outro ponto relevante nos debates. A sociedade brasileira estava atenta às discussões globais sobre privacidade e proteção de dados, influenciada, em parte, pelas revelações de Snowden sobre a vigilância em massa. Isso impulsionou a busca por uma legislação alinhada com padrões internacionais, reforçando a posição do Brasil como um ator global comprometido com a proteção da privacidade35.

No âmbito legislativo brasileiro, as revelações de Snowden influenciaram os debates em torno da LGPD, moldando as discussões e ampliando a conscientização sobre a importância de proteger a privacidade em um cenário de crescente digitalização. A legislação, por sua vez, incorporou princípios fundamentais que refletem as preocupações suscitadas por Snowden, tais como a transparência no tratamento de dados, o respeito à privacidade e a necessidade de consentimento para coleta e processamento de informações pessoais36.

A trajetória da LGPD no Congresso Nacional reflete a complexidade inerente à elaboração de uma legislação que busca equilibrar interesses diversos. Audiências públicas, debates e convites a especialistas foram realizados na Comissão de Ciência e Tecnologia, Comunicação e Informática e na Comissão Especial para Tratamento e Proteção de Dados Pessoais, criada especialmente para debater o projeto, bem como nos plenários da Câmara dos Deputados e do Senado Federal37. A participação ativa da sociedade civil nas audiências públicas desempenhou um papel crucial na identificação de preocupações e na sugestão de aprimoramentos no texto da lei38.

Durante os debates, foram consideradas as experiências de outros países que já haviam implementado legislações semelhantes, como o Regulamento Geral de Proteção de Dados União Europeia39. A análise comparativa contribuiu para moldar a LGPD de maneira a atender às necessidades específicas do Brasil, levando em consideração suas características culturais, sociais e econômicas40.

A aprovação da LGPD não marcou o fim do processo, mas sim o início de uma nova fase: a implementação efetiva da legislação. Órgãos reguladores foram criados, como a já citada Agência Nacional de Proteção de Dados, e as empresas tiveram prazos para se adequar às novas regras41. O processo de implementação envolveu não apenas a adaptação de políticas internas, mas também a conscientização dos cidadãos sobre seus direitos e das empresas sobre suas responsabilidades.

Apesar dos avanços proporcionados pela LGPD, alguns desafios persistem. A implementação efetiva da legislação demanda conscientização e capacitação contínuas de organizações e cidadãos. A garantia de conformidade com os princípios da lei requer monitoramento constante e uma abordagem proativa para lidar com as evoluções tecnológicas e os desafios emergentes relacionados à segurança de dados.

Considerações finais: o Brasil e suas oscilações internas e externas no combate ao cibercrime

As respostas aos incidentes cibernéticos aqui analisadas demonstram, de certa forma, uma oscilação do Brasil entre um constante binômio presente quando se pensa na governança e securitização do ciberespaço: liberdade x controle. Quando o tema em questão foi fácil e diretamente associado a crime passível de ser sofrido por um «cidadão comum» (no caso, o vazamento de fotos íntimas), houve um rápido apelo por um maior controle do ciberespaço pelo Estado.

Por outro lado, a proteção de dados pessoais é, de certa forma, tema mais amplo e nebuloso e, por conseguinte, menos impactante e preocupante para a população em geral. A LGPD estipula, por exemplo, como empresas devem gerir os dados pessoais de consumidores, se estes são ou não sigilosos, se podem ou não ser comercializados, como devem ser tratados, etc. Seu escopo, se por um lado abrangente, por outro traz questionamentos relativos a excessos de controle por parte do Estado e a possíveis ameaças às liberdades individuais e coletivas.

Ademais, aLGPDpor refletir e ser impactada por caso de espionagem internacional, do qual o Brasil não foi a única vítima, não pode ser analisada fora do debate global sobre a governança do ciberespaço. Ou seja, há uma perspectiva internacional mais ampla na qual a política e a resposta legislativa do Brasil ao cibercrime devem ser situadas. O ciberespaço é, afinal, global, e as ameaças relacionadas à cibersegurança, portanto, afetam todos os Estados. Entretanto, as capacidades dos Estados para lidar com essas ameaças variam consideravelmente. Da mesma forma, existem inúmeras possíveis respostas de política doméstica e externa às ameaças cibernéticas. O Brasil é frequentemente considerado um «Estado-pêndulo» na diplomacia cibernética global42. Essa descrição define a diplomacia brasileira em relação a dois campos: uma posição ocidental, com opiniões semelhantes, a favor de uma internet livre e aberta e de uma governança multissetorial; e uma outra constelação, associada de forma proeminente à China e à Rússia, que favorece um modelo mais intergovernamental de governança global da internet, bem como uma maior assertividade da soberania estatal sobre a política cibernética.

Dessa maneira, as respostas dos Estados às ameaças cibernéticas podem apresentar diferenças normativas claras, não obstante o consenso normativo aparente sobre o comportamento estatal responsável no ciberespaço, que surge sob os auspícios da diplomacia cibernética da Organização das Nações Unidas (ONU) nos últimos quinze anos. A diplomacia cibernética do Brasil, bem como a resposta legislativa a ciberincidentes, em diferentes momentos, reflete oscilações no posicionamento brasileiro, inserindo-o ora mais em um campo, ora no outro. O Brasil é, em geral, fortemente favorável à abordagem multissetorial para a governança da internet, um dos pilares da iniciativa NETmundial (2014-2016). Mas também é um apoiador consistente da necessidade de reequilibrar a ordem internacional e representar melhor o Sul Global, o que pode ser visto como uma razão para apoiar um maior papel da ONU na governança global da internet.

O ponto-chave nesta análise, no entanto, é que o Brasil faz suas próprias escolhas na política cibernética. Não se pode definir a política cibernética brasileira em referência às políticas dos grupos ocidentais ou da China/Rússia na diplomacia cibernética global. Isso é claramente o caso no engajamento de longo prazo do Brasil com as dimensões internacionais do combate ao cibercrime. O Brasil foi, por exemplo, por muito tempo cético em relação aos méritos de aderir à Convenção de Budapeste, acabando por aderir a ela por razões pragmáticas. Da mesma forma, o Brasil apoia o comitêad hocda ONU negociando um novo tratado global de cibercrime. A estratégia cibernética do Brasil nos assuntos internacionais é tanto normativa - promovendo o multissetorialismo e processos intergovernamentais mais globalmente representativos - quanto pragmática, visando acordos que aumentem a capacidade do país de alcançar seu objetivo estratégico nacional de combater o cibercrime.

Como outros Estados, para proteger seus cidadãos, empresas e instituições no ciberespaço, o Brasil precisa de uma combinação de capacidade doméstica aprimorada e parcerias internacionais eficazes. A agenda legislativa e a política doméstica do Brasil, incluindo reformas recentes do ecossistema de governança da cibersegurança por meio da nova Política Nacional de Cibersegurança, é um exemplo de iniciativas destinadas a aumentar a capacidade doméstica. Essa é uma agenda de longo prazo, na qual o governo nacional não é o único ator: empresas e sociedade civil são partes interessadas. Mas há também uma dimensão internacional significativa no combate ao cibercrime. Esta dimensão requer uma diplomacia assídua e paciente, não apenas do Ministério das Relações Exteriores, mas também da diplomacia funcional horizontal envolvendo cooperação judicial e policial, tanto regional quanto globalmente, por meio de organizações como a Interpol. Há uma clara oportunidade para o Brasil seguir tanto as dimensões domésticas quanto as internacionais de sua estratégia nacional de maneira integrada. Isso também se alinharia de perto com uma agenda para o Brasil exercer liderança regional, por exemplo, através da Organização dos Estados Americanos ou de outros órgãos regionais, para promover uma cooperação mais eficaz em segurança cibernética e combate ao cibercrime. O futuro de uma estratégia eficaz para combater o cibercrime deve residir na integração das agendas domésticas e internacionais.