INTRODUÇÃO

Com a progressiva divulgação e utilização laboral de determinadas tecnologias, alguns indivíduos consideram que se torna cada vez mais interessante tentar lucrar de alguma forma com as informações daí provenientes, de forma direta e indireta.

METODOLOGIA

Em função da metodologia PIC o, foram considerados:

-P (population): população em idade ativa.

-I (interest): reunir conhecimentos relevantes sobre as diversas técnicas utilizadas na Engenharia Social e de que forma esta pode interagir com a Saúde Ocupacional.

-C (context): Saúde Ocupacional nas empresas com postos de trabalho eventualmente sujeitos a técnicas de Engenharia Social.

Assim, a pergunta protocolar será: O que é a Engenharia Social e de que forma ela pode interagir com a Saúde Ocupacional?

Foi realizada uma pesquisa em junho de 2021, na base de dados “CINALH plus with full text, Medline with full text, Database of Abstracts of Reviews of Effects, Cochrane Central Register of Controlled Trials, Cochrane Database of Systematic Reviews, Cochrane Methodology Register, Nursing and Allied Health Collection: comprehensive, MedicLatina e RCAAP”.

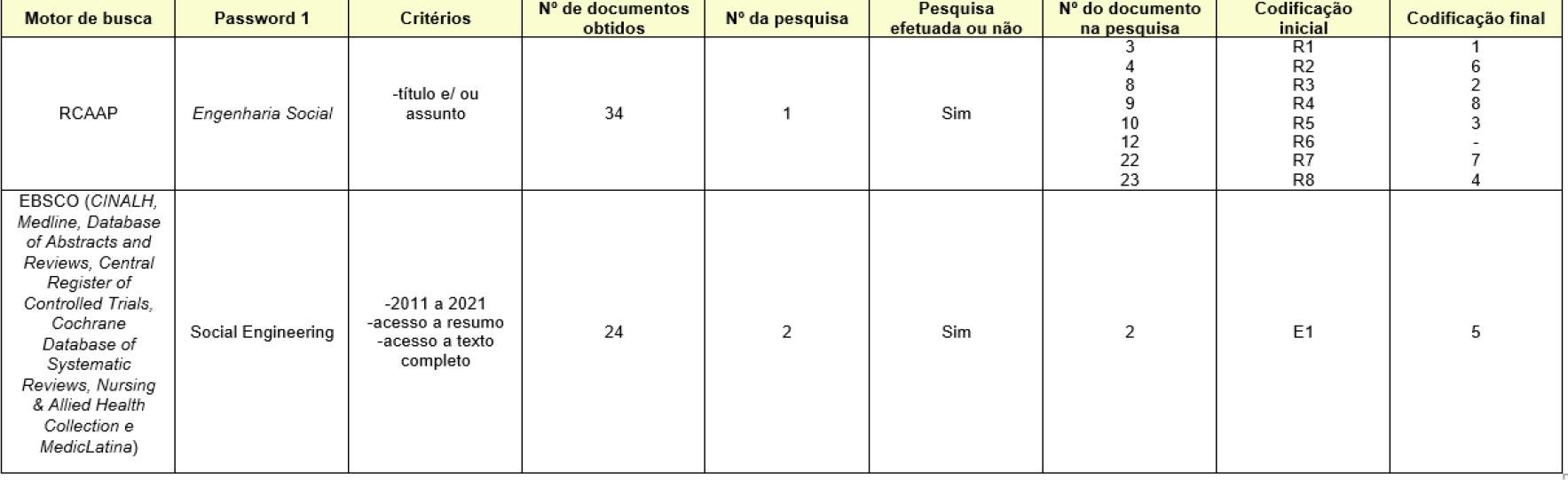

No quadro 1 podem ser consultadas as palavras-chave utilizadas nas bases de dados.

No quadro 2 estão resumidas as caraterísticas metodológicas dos artigos selecionados.

Quadro 2 Caraterização metodológica dos artigos selecionados

| Artigo | Caraterização metodológica | Resumo |

|---|---|---|

| 1 | Tese de Mestrado | Esta tese nacional explica o conceito de EaS, investigando a disponibilidade dos indivíduos para fornecerem informações a desconhecidos, nas suas redes sociais e quando na inscrição num site, criado para esse efeito; tendo o objetivo de compreender melhor os comportamentos e desenvolver técnicas de proteção da informação. |

| 2 | Tese de Mestrado | Este estudo brasileiro pretendeu explicar as principais técnicas usadas pela EaS e quais os melhores métodos de defesa a aplicar. |

| 3 | Tese de Mestrado | Refere-se a um trabalho nacional que compara a monitorização existente em algumas empresas, da parte dos Recursos Humanos, direcionada aos trabalhadores, como uma forma de EaS, dadas as questões que surgem, associadas à proteção de dados e confidencialidade. |

| 4 | Tese de Mestrado | Esta referência bibliográfica brasileira pretendeu investigar a segurança da informação existente em empresas do setor bancário, através de uma amostra de 132 indivíduos vítimas de fraude eletrónica. |

| 5 | Artigo de opinião | Neste documento holandês o autor explica de forma sucinta o que é a EaS e dá alguns escassos exemplos de métodos específicos utilizados; contextualizando o problema para instituições de saúde e abordando sumariamente algumas técnicas de defesa. |

| 6 | Tese de Mestrado | Esta tese nacional, com uma amostra de quase 400 indivíduos, pretendeu identificar os conhecimentos dos responsáveis pelas tecnologias de informação, em relação a esta problemática; bem como medidas de segurança criadas, quais as técnicas de EaS mais utilizadas, perceber o principal objetivo dos ataques e avaliar a formação existente. Percebeu-se que os conhecimentos são escassos; as medidas de defesa mais utilizadas são os antivírus e as firewalles; as técnicas mais prevalentes são o phishing e o spam email e apenas 23% das instituições promovem formação sobre o assunto. |

| 7 | Tese de mestrado | Neste trabalho brasileiro salienta-se a maior facilidade em obter informações através do Fator Humano das empresas e a forma como se poderá identificar eventuais alvos de futuros ataques. |

| 8 | Capítulo de Livro | Trata-se de um documento nacional que explica o conceito de EaS, os métodos mais utilizados e qual a melhor deteção, prevenção e resposta; realçando ainda a falta de formação para os trabalhadores, apesar dos reduzidos conhecimentos sobre o tema. |

CONTEÚDO

Definição

A Engenharia Social (EaS) é utilizada com o objetivo de obter dados confidenciais e/ou acessos não autorizados a determinados sistemas, através da influência que se exerce num indivíduo (1-5), sendo progressivamente cada vez mais frequente no mercado laboral. Alguns autores consideram que se trata de um ataque ao Fator Humano da Segurança (1). De uma forma sucinta poderá ser descrita como a arte de enganar (2)/ manipular (4) (6) (7). Está cada vez mais desenvolvida e usa métodos de comunicação eficazes e planeados (7).

Alguns dados estatísticos e Evolução da Engenharia Social

O conceito existe desde o início do século XX e era inicialmente definido como um conjunto de técnicas inteligentes para resolver problemas sociais; só mais recentemente é que passou a ser vista como um conjunto de métodos que têm o objetivo de manipular o comportamento humano, para que se atinja um objetivo (6).

A internet surgiu no final da década de oitenta, ainda que com poucos utilizadores. Contudo, desde aí apareceram indivíduos que tentavam ter acesso a alguma informação; tendo sido inventados os primeiros malwares e entretanto os ataques foram evoluindo em sofisticação. Antigamente eram precisos muitos conhecimentos para conseguir aceder informaticamente aos códigos; utilizar funcionários que tenham acesso a essa informação é mais simples (2). Cada vez mais indivíduos utilizam e têm acesso à internet; acredita-se que presentemente existam aproximadamente 3.2 biliões de pessoas nesta situação, ou seja, cerca de 45% da população mundial: em 1995, estima-se que esse valor era de 1%; em 2005 totalizou-se um bilião e em 2010 e 2014 o segundo e terceiro biliões, respetivamente. Acredita-se que o crescimento da EaS pode ser justificado pelo acesso à internet através de dispositivos móveis (laptops, tablets, smartphones) e talvez seja possível que tal tendência se mantenha, devido a existirem cada vez mais produtos/objetos com essa capacidade; criando-se novas formas lucrativas de interagir e trabalhar. Contudo, paralelamente, também aumentaram as atividades criminosas (Cibercrime), tendo como alvos dinheiro e/ou informação (Ciberespionagem). No caso específico de se tratarem de dados militares designa-se por Ciberguerra; por sua vez, quando de base existir alguma ideologia ativista, o termo usado é de Hacktivismo (1).

Os ataques não só são mais frequentes, como mais eficazes. Nos últimos tempos, os esquemas personalizados têm aumentado versus ameaças generalizadas/ maciças (sem um alvo restrito) (1).

Caraterísticas e Motivações do “Engenheiro Social”

Hacker ou White Hat é alguém que invade após detetar uma falha, mas deixa um alerta; baseia-se no prazer de ultrapassar desafios; Cracker ou Black Hat implica uma atitude criminosa, tendo o objetivo de causar algum prejuízo e obter algum benefício pessoal; por fim, os Phreakers usam os sistemas para obter as informações (4). Contudo, certas publicações consideram como sinónimos Hacker (1) (8)/Craker (8) e Engenheiro Social (EoS), ou seja, indivíduos que analisam o perfil do alvo e utilizam diversas estratégias para manipular a obtenção do resultado pretendido, por vezes até conquistando a confiança da vítima (1). Usam a psicologia humana para beneficiar dos sentimentos e emoções, controlando o comportamento. Aliás a perceção dos ataques não é geralmente fácil (6).

O EoS é agradável, cordial, simpático, carismático, criativo, flexível, dinâmico, paciente e persistente. Geralmente tem conhecimentos de programação neurolinguística, ou seja, sabe como colocar a voz e que tipo de discurso deve utilizar para atingir os objetivos, tendo uma boa perceção de qual a melhor altura para avançar (1).

A motivação do EoS pode se focar na dimensão económica (1) (2), curiosidade sem querer causar danos, vencer desafios intelectuais (1), adquirir outras vantagens (1) (2), ser aceite em algum grupo/ter de devolver um favor, ajudar as instituições/indivíduos a se defenderem melhor de futuros ataques reais e/ou por defender ideologias políticas, religiosas e/ou ambientais (1); outros autores também mencionam a possibilidade de vingança ou por pressão externa (estar a ser chantageado) (2).

Vulnerabilidades

A generalidade dos trabalhadores não valoriza este perigo e não tem grandes conhecimentos relativos à EaS; o que potencia o sucesso desta última. Os indivíduos que a praticam atingem os seus objetivos através da ingenuidade, curiosidade (6) e confiança das vítimas (4) (6). Além de muitos trabalhadores não terem noção desta ameaça, parte das vítimas acha que é inteligente e que não poderá ser enganada, ou seja, considera que isso só acontece aos outros e parte dos EoS tenta fazer com que a vítima não perceba que foi enganada (2). Para além disso, por vezes, os funcionários desvalorizam a importância para terceiros de determinada informação (8). O elo mais fraco é, regra geral, o trabalhador- este é treinado para ser prestável e solícito (7).

As vulnerabilidades das instituições podem ser estruturadas em:

-físicas (edifício, gabinete)

-naturais (danos no sistema devido a fenómenos naturais, falta de energia e/ou poeiras, temperaturas extremas, humidade)

-hardware (desgaste, uso incorreto e/ou avarias)

-software (configuração incorreta, incompatibilidade com hardware)

-utensílios de acesso à informação (perdidos, roubados e/ou estragados)

-comunicação (acessos à rede não autorizados)

-humana (caraterísticas comportamentais) (1).

As principais caraterísticas humanas que facilitam a vulnerabilidade à EaS é a necessidade de se sentir útil (ajudar) (1) (6) (7) (8), querer agradar (8), ter novas amizades (1)/ empatia (8) (quando supostamente elogiado e admirado, o indivíduo tende a dar mais informações (1)- vaidade/autoconfiança (7)), motivação de obter dinheiro fácil (1); bem como a retribuição (a generalidade das pessoas sente necessidade de devolver uma dádiva ou favor (6) (8)), compromisso, consistência (uma vez tomada uma decisão, a maioria sente necessidade de agir de forma coerente), prova social (se um indivíduo sente incerteza, mais provavelmente irá reparar no comportamento dos outros para perceber como agir; a confirmação é mais relevante se apresentada por muitos indivíduos) e simpatia (há geralmente mais sensibilidade para as pessoas com quem simpatizamos). Por vezes, também é explorado o descuido, zona de conforto (nesta estamos mais distraídos e confortáveis, logo, mais seguros e com menor perceção do perigo) e o medo (convence-se a vítima que algo de negativo poderá ocorrer caso o comportamento pretendido não ocorra) (6).

Em função do aperfeiçoamento progressivo das barreiras de proteção tecnológica, os ataques são agora mais dirigidos ao Fator Humano. O EoS atinge os seus objetivos através da ingenuidade, curiosidade e confiança das vítimas (6). Os funcionários são o elo mais fraco na segurança, uma vez que a generalidade dos indivíduos confia nos outros (8).

Se este exibir autoridade/estatuto (4) (6) (a generalidade das pessoas não questiona a autoridade) (8) através de títulos, dinheiro, carros e/ou roupas, mais facilmente a vítima cumpre as indicações e solicitações, pelo receio de ser repreendida se não o fizer e/ou obter uma recompensa, caso o faça (6).

Tipos de métodos utilizados

Genericamente os ataques podem ser estruturados nas etapas de preparação, manipulação, execução e exploração (1) (3) (6); fases essas repetidas às vezes, se o EoS achar necessário. Na primeira ocorre a recolha de dados para iniciar o ataque; geralmente é a etapa mais longa; se bem executada, encurtará e facilitará as seguintes (1). A EaS geralmente cria a ilusão de existir segurança, que facilita o acesso à informação; jogando com as fragilidades físicas (acesso físico), tecnológicas (firewall) e humanas (4).

O sucesso depende de um contexto psicológico adequado. Para atingir tal geralmente são usadas técnicas de como criar um impacto emocional, ou seja, é possível que tal distraia a vítima e diminua a sua capacidade de avaliação, ficando mais facilmente manipulável; sobrecarregar o indivíduo com informações também poderá ter resultados semelhantes (1).

O ataque pode ser direto (se presencial) ou indireto (se através de tecnologia). Por vezes o engenheiro social chega mesmo a inserir-se na equipa de trabalho. O alvo pode cair sobre o Fator Humano ou em alguma questão técnica (6).

O relacionamento com a vítima pode ser alicerçado através do acesso prévio a alguma informação, assumindo outra identidade, citando pessoas conhecidas pela vítima e/ou demonstrando algum tipo de autoridade, explorando diversos estados emocionais a seu favor. Geralmente o EoS tenta que a vítima sinta que fez algo correto/normal e não fique intrigado por achar que, afinal, aconteceu algo que não entendeu na totalidade (2).

Consideram-se seis princípios básicos de persuasão:

-reciprocidade (dar alguma coisa em troca)

-conformidade (imitar as atitudes de outro indivíduo)

-empatia

-carência (criar a sensação de faltar algum serviço, produto ou informação)

-compromisso (fidelidade e coerência)

-autoridade (tendência dos indivíduos a obedecerem a figuras de autoridade) (3).

As redes sociais são ferramentas ótimas para os EoS trabalharem, uma vez que a maioria dos indivíduos a elas se associa voluntariamente e proporciona informações sobre comportamentos, locais que frequenta e às vezes até trabalho e/ou residência, fornecendo também dados sobre amizades. Na maioria das situações, a vítima nem se apercebe do que realmente aconteceu (1).

Para além disso, os candidatos a um emprego fornecem facilmente dados pessoais (3).

No quadro 3 estão resumidos de forma sucinta os principais métodos utilizados.

Quadro 3 Principais Métodos utilizados na Engenharia Social

| Designação | Descrição |

|---|---|

| Escuta de conversas (1) (7) telefónicas (3) | |

| Pesquisa na internet (1) | |

| Examinar o lixo geral (1) (4) (7) ou reciclagem (3): dumpster (3) (6)/ trashing (6) ou dumpster diving (2) (8) | |

| Examinar equipamentos informáticos descartados (1) | |

| Criar Websites falsos (2) | Comércio online ou outros (4) |

| Aceder ao Curriculum Vitae online (2) | |

| Carta a pedir dados para ter acesso a um prémio fictício(2) | |

| Autoridade (1) | Para obter cordialidade e colaboração da parte da vítima (1) |

| Simulação de interesses (1) | Para criar uma relação com a vítima (1) |

| Troca de favores (1) Qui pro quo (2) | O EoS faz um favor com a intenção de, no futuro, existir uma vantagem de troca; para além disso, geralmente a vítima não desconfia da ajuda oferecida num momento de dificuldade (geralmente criada justamente com esse propósito) (1); o EoS oferece algo em troca do que pretende (Batin se o que oferece é uma ação concreta) (2) |

| EaS inversa (1) (8) | É a vítima que é manipulada para se dirigir ao EoS, pedindo ajuda (1) (8). Inclui assim as etapas de sabotagem (criar na vítima um problema), publicidade (divulgar a capacidade social do engenheiro informático para resolver a situação) e auxílio (obtendo satisfação e a confiança da vítima) (6). |

| Criar uma relação de confiança (3) | |

| Finge que é técnico (7) | |

| Finge que é uma figura de autoridade (7) | |

| Tenta manipular um comportamento através de correio normal (7) | |

| Aceder às redes sociais (2) (4) | Facebook, Linkedin (4) |

| Phreaking (1) | Mudar o número de telefone no identificador de chamadas, de modo a conseguir parecer ser outra pessoa (1) |

| Phishing (1-4) (7) (8) | Obtenção de dados através de email (1) (2) (3) (4) (7) (8), sms e/ ou chamada, usando uma identidade ou site/instituição falsos (1) (2) (8); supostamente de uma entidade idónea, pedindo que clique em algum link, geralmente sendo direcionado para uma página de internet falsa, onde é pedido que registe alguma informação pessoal, para se inscrever em algo (6) |

| Spear phishing (2) (8) | Quando o alvo não é difuso, mas sim uma empresa ou instituição em específico (2) (8) |

| Spy-phshing (8) | Quando se envia um software que espia a informação desejada (8) |

| Smishing (6) | Trata-se de fazer phishing através de sms (sobretudo em smartphones) (6) |

| Vishing (6) | É equivalente ao anterior, mas usando mensagens de voz, por exemplo, através de uma chamada telefónica (2) (6) |

| Mail-out (1) | Equivalente à anterior, mas usando um inquérito (1) |

| Profiling (1) | É reunida toda a informação de modo a possuir um perfil orientador (1) |

| Physical impersonation (1)/ Pretexting(5-7) | O EoS assume pessoalmente uma identidade (1) (4) (5) /personagem (2) (5) (6); inventa-se um contexto (5) (7) |

| Tailgating (2) (5) (6) | Quando o EoS segue um indivíduo autorizado a estar numa área restrita (2) (5), por vezes criando até uma situação em que a vítima é que lhe solicita ajuda (2) |

| Spying and Eavesdropping (6) | Usar computador para ter acesso a camara de filmar, microfones, emails (6) |

| Shoulder surfing (6) | Ver presencialmente o que o outro indivíduo está a fazer ou utilizando utensílios como binóculos ou instrumentos equivalentes(6) |

| Hoaxing (6) | Fazer com que a vítima considere que algo que é mentira como sendo verdade, para manipular uma decisão/comportamento imediato, devido ao receio de ser prejudicado se não reagir no momento (6) |

| Baiting (2) (6) | Confiando na curiosidade do trabalhador, são deixadas pens, cd ou equivalentes, que a vítima insere no computador para descobrir de que se trata ou então tentar identificar o suposto conteúdo como algo interessante para o alvo- por exemplo, folhas salariais da equipa, de forma a incentivar a abrir (6), inserindo malware (2) |

| Pop-ups (2) (6) (7) | Janela que surge no ecran a solicitar autorização para fazer uma suposta tarefa, por vezes inserindo no seu computador software contaminado- malware (2) (6) |

| Malware (1) (4) (6) | Trata-se se um software malicioso com o objetivo de causar danos (4) (6), através de email ou pen (1), de forma a ter uso que a vítima nem se apercebe; poderá ter acesso remoto, desativar medidas de segurança ou enviar dados. São exemplo os vírus (4) (6) (programa que se anexa a outros, destruindo-os ou fazendo com que funcionem incorretamente) (4), worms (2) (4) (6) (7) (programa que se difunde através da elaboração direta de cópias, também com a possibilidade de destruir programas e dados) (4), trojan horses (2) (6) (7) - Cavalo de Troia ou Trojan (programa que executa tarefas sem a autorização da vítima), Bot e Botnet (código que permite a interação entre dois computadores, sendo um deles controlado à distância) (4), backdoors, keystroke-loggers, rookits e spyware; na subtécnica de interesting software, a vítima tenta aceder a software de forma ilegal, possibilitando a invasão (6) |

| Email spam (6) | Envio em larga escala de mensagens por email, por exemplo com vírus, por vezes com supostas informações úteis para a vítima, de forma a incentivar a abrir (6) |

| Pharming (6) | Consiste em direcionar a vítima para uma página falsa, que imita uma que realmente existe e que a vítima tentou aceder(6) |

| Footpriting (2) (3) (6) (8) | Elaborar uma base de dados (3) (6) (8) com informação geral (3) sobre a instituição que se pretende atacar (6) (8) |

| Keyloggers (2) | Para roubar códigos ou enviar vírus (2) |

| Spyware (3) (4) (8) | Aplicações informáticas (3) (8) que reúnem dados das vítimas, quando estas visitam sites alterados para esse efeito. Pode ser instalado no computador, sem o conhecimento da vítima, de forma a lhe conseguir vender produtos e/ ou serviços que esta considere interessantes (8); vigiam-se atividades, ocorrendo envio dessa informação (4) |

Técnicas/Recursos de Defesa

Têm vindo a desenvolver-se mecanismos de defesa informática (como por exemplo as firewalles), ainda que nenhum sistema seja totalmente inviolável (1).

Os empregadores podem definir políticas de segurança e dar formação aos funcionários (1) (5) (7) (8) (no sentido de perceberem que podem ser alvos e quais as principais técnicas utilizadas). A instituição deverá classificar quais as informações que necessitam de sigilo, que tipo de ameaça pode surgir e quais as consequências de um ataque, de forma a priorizar as atitudes e tomar decisões bem ponderadas a nível de custo-benefício (1)- ou seja, de certa forma, criar um "firewall humano" (1) (8). Contudo, muitas empresas efetuam investimentos elevados em defesas tecnológicas, descuidando o Fator Humano (2) (6); sendo que a generalidade dos funcionários é muito influenciável (6) e os trabalhadores não têm grandes conhecimentos sobre o tema (2). Num estudo nacional apenas 23% das instituições avaliadas realizava formação/sensibilização em relação a este assunto (6).

Para além disso, a existência de protocolos de atuação poderá atenuar o problema, tal como a compartimentação da informação (7). A ocorrência regular das Auditorias de Segurança também potencia a defesa (1).

Pode ser útil analisar as informações a que o EoS acedeu, de forma a tentar prever os ataques que possam surgir no futuro (8).

Eventual interação com a Saúde Ocupacional

Com a industrialização, percebeu-se que uma boa gestão da informação poderia criar vantagem competitiva. O avanço tecnológico possibilita o trabalho em rede e a potenciação da troca de informação (4). As organizações estão cada vez mais vulneráveis, uma vez que cada vez mais os indivíduos têm acesso à internet, computador e tecnologias associadas; não só a nível pessoal, mas também laboral (2).

A generalidade dos funcionários não presta atenção às informações que disponibiliza relativamente ao empregador. O lado humano é o "elo mais fraco" da cibersegurança. Por vezes basta um trabalhador abrir um email com software malicioso para comprometer toda a instituição (1). Existem situações em que, quando os trabalhadores percebem que foram vigarizados, tentam ocultar tal (8).

Pode ocorrer que os empregadores sofrem prejuízos avultados associados à EaS sem que, em alguns casos, até se apercebam diretamente (8).

A monitorização realizada pelos Recursos Humanos de algumas empresas é considerada equivalente à EaS, uma vez que tenta obter informações sobre comportamentos desadequados e/ou quantificar o desempenho, com os objetivos oficiais de diminuir o absentismo e o turn-over de funcionários, aumentando a produtividade e qualidade, surgindo dúvidas relativas à confidencialidade e proteção de dados. Ainda que a tecnologia possa melhorar a qualidade de vida e o trabalho em geral, através da autonomia e flexibilidade, simultaneamente pode ocorrer acesso a dados relativamente pessoais (por exemplo, registando o que se faz no computador, incluindo locais visitados na internet, por vezes até mantendo registo de tal) (3).

DISCUSSÃO/ CONCLUSÃO

As técnicas de EaS vitimizam indivíduos quer a nível particular, quer laboral. Nesta última dimensão é possível que as condições de trabalho/tarefas se alterem e/ou, em situações mais dramáticas, que se ponha em risco a viabilidade do empregador e/ou a manutenção do vínculo laboral. A perceção do acontecido pelo próprio e/ou chefias/entidade patronal poderá levar a quadros de alterações emocionais (ansiedade, medo, pânico) que, por sua vez, poderão alterar não só o bem-estar/qualidade de vida, como diminuir a produtividade e/ou potenciar o absentismo/presenteismo.

A maioria dos trabalhadores não tem conhecimentos relevantes sobre o tema, pelo que será do interesse de todos ter acesso a formação, após a qual os funcionários percebam claramente quais os dados alvo de sigilo, intensidade deste último, eventual utilidade da informação para terceiros e técnicas usadas pelo EoS, bem como a melhor forma de se defender das mesmas e a quem se poderão socorrer, em caso de dúvida de como agir perante uma situação suspeita.

Seria interessante que algumas equipas de Saúde Ocupacional, a exercer em empresas que tenham percecionado este tipo de ocorrências, estudassem as repercussões laborais destas, proporcionando indicações concretas de qual a melhor forma de interagir com esta problemática.